Con el surgimiento de la pandemia del Covid-19, la consecuente aceleración de la transformación digital de todas las áreas y de todos los canales de atención, los ciberdelincuentes vieron una oportunidad sin precedentes, razón por la cuál los ataques crecieron de forma exponencial. Entendamos un poco más del problema y cómo reducir los riesgos y preparar a tu empresa para un eventual ataque.

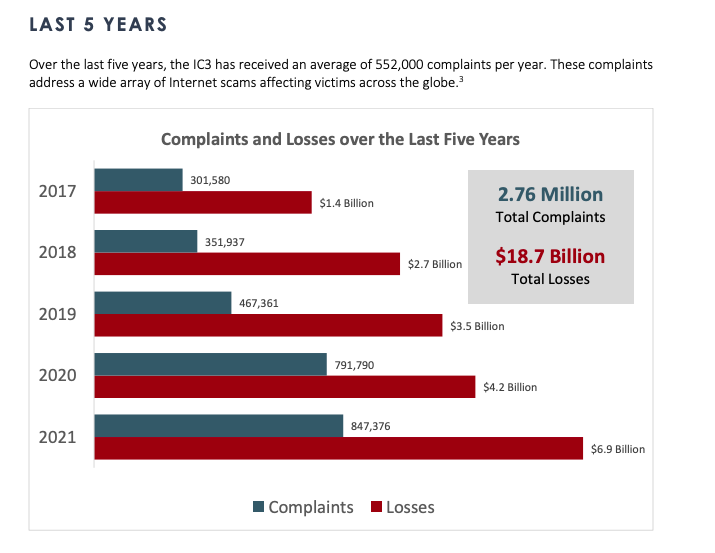

Según un informe del FBI los reportes de ataques y los costos que los mismos traen aparejados para las organizaciones crecen año tras año.

Fuente: IC3 Report FBI

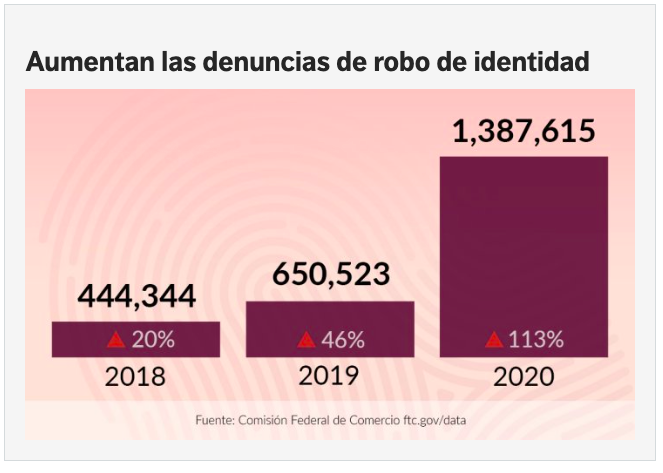

Dentro de los ataques que se registraron después del surgimiento de la pandemia están las infiltraciones a las webs. El factor común entre ellos fue que los atacantes utilizaron credenciales robadas y válidas para obtener acceso al sistema y los consumidores se vieron afectados, con la exposición de sus credenciales y la puesta a la venta de sus datos. Esto deja en evidencia la necesidad de proteger los datos y garantizar la confidencialidad de los mismos.

Fuente: Consumer Sentinel Network Data Book del 2020 de la FTC

Sí las organizaciones no toman medidas para salvaguardar sus recursos y sus datos, también se están poniendo en riesgo. Las empresas necesitan tomar nota de lo que ha estado sucediendo a otras organizaciones para actuar rápidamente y minimizar el riesgo de ser la siguiente víctima y al mismo tiempo tomar medidas para recuperarse en caso de un ataque exitoso.

El problema con las contraseñas en las organizaciones

La inversión en seguridad corporativa debe contemplar el flanco más débil, el usuario y poner en marcha un plan de concientización de todas las personas. Veamos algunas claves a tener en cuenta en cuanto a las contraseñas.

Es cierto que cada vez tenemos que emplear más contraseñas en nuestra vida diaria y que tememos no recordarlas o cometer errores al introducirlas provocando que el sistema nos deniegue el acceso. Pero existen soluciones, como los gestores de contraseñas multiplataforma, que simplifican esta tarea.

Lo que la organización necesita evitar es lo siguiente:

- Los usuarios empleen las mismas credenciales de inicio de sesión en varios sitios, práctica común al 60% de usuarios, pese a que un 90% entienden que estos hábitos son de alto riesgo (Fuente: information-age).

- Se utilicen contraseñas básicas. Determinadas combinaciones son extremadamente vulnerables... y son las más comunes. Tras el problema de seguridad sufrido por Yahoo, se descubrió que las contraseñas más frecuentemente empleadas son "123456" y "000000".

Lo cierto es que muchas compañías están tardando en darse cuenta de que no es seguro el confiar únicamente en la protección que dan los nombres de usuario y contraseñas como forma única de control de acceso. A día de hoy no bastan estos mecanismos para proteger la información confidencial o los datos personales. Hace falta innovar continuamente en el enfoque de la autenticación puesto que la crisis de credenciales no ha hecho más que empezar.

Tal vez te interese leer:

Seguridad de datos en la nube: ¿cómo prevenir y mitigar amenazas?

Poniendo soluciones a la vulnerabilidad de ls datos

Las brechas de datos tardan meses en descubrirse.

Esto significa que los datos violados podrían ser vulnerables durante más de 9 meses. Tiempo suficiente para los atacantes de infiltrarse a través de los distintos sitios web y poder acceder a una variedad de datos de consumo e información.

El problema es que, una vez que un conjunto de credenciales ha sido comprometido por un ataque, los hackers las prueban en varios sitios, de forma manual o automática, maximizando el conocimiento de los usuarios y teniendo la oportunidad de usar las credenciales legítimas o recién creadas para pasar de un sistema a otro, como método de reconocimiento, mientras avanzan en su propósito de robar los datos más valiosos.

Las organizaciones inteligentes ya están avanzando hacia su seguridad empleando para ello métodos más fuertes de autenticación de usuarios, como las técnicas de control de acceso adaptativo en el que, además de las credenciales, se realizan verificaciones previas a la autenticación como parte del proceso incluyendo:

- Comprobación de la dirección IP de acceso.

- Comprobación de la ubicación geográfica del intento de inicio de sesión.

- Comprobación del tipo de navegador web utilizado.

De esta forma, la experiencia de usuario no aumenta de complejidad y sus datos están casi blindados al tenerse en cuenta no sólo las credenciales de acceso, sino también datos de tipo biométrico e información relativa al dispositivo empleado para iniciar sesión.

Y en tu negocio, ¿la protección de los datos está garantizada por algo más que una simple contraseña?